Turinys:

- Autorius John Day day@howwhatproduce.com.

- Public 2024-01-30 10:48.

- Paskutinį kartą keistas 2025-01-23 14:59.

Atnaujinta 2018-01-07:

- Atnaujinti trūkstami dalykai ir atlikti pakeitimai, reikalingi dabartinei „Raspian“versijai.

- Taip pat sukūrė specialų „NordVPN“vadovą.

Yra keletas skirtingų VPN naudojimo būdų. Arba norite apsaugoti savo privatumą ir asmeninius duomenis nuo smalsių akių, arba turite gauti šaltinį iš kitos šalies. Šaltinis iš kitos šalies gali būti labai naudingas norint gauti prieigą prie paslaugų, kurios neteikiamos jūsų šalyje. Šiandien yra daugybė VPN paslaugų, ir dauguma jų siūlo lengvai naudojamą programinę įrangą jūsų kompiuteriui ir programas planšetiniam kompiuteriui ar telefonui. Bet jei turite kitų įrenginių, kurių nepalaiko programinė įranga, kurį norite naudoti per VPN? Tada sukurkite vartus, suteikiančius prieigą prie interneto per VPN.

Jei pažvelgsite į pagrindinę tinklo sąranką, turite „numatytąjį šliuzą“, kuris naudojamas bet kuriam IP adresui, esančiam dabartiniame potinklyje (labai supaprastintas). Taigi, jei nustatysite šliuzą, kuris gali nukreipti interneto srautą per nustatytą VPN ryšį, bet koks tinklo įrenginys gali pasinaudoti VPN tunelio pranašumais.

Pagrindinis mano San Fransisko buto naudojimo atvejis yra VPN tunelis į mano gimtąją Švediją, kad galėčiau transliuoti švediškus grojimo kanalus per savo medijos leistuvus ir išmaniąją televiziją. Tai yra gana dažnas atvejis daugumai žmonių, kuriems reikia VPN tunelio. Kadangi mano medijos leistuvai ir išmanieji televizoriai nepalaiko VPN programinės įrangos, aš sukūriau ją iš „Raspberry Pi“.

„Amazon“galite nusipirkti už mažiau nei 40 USD. Tačiau aš taip pat rekomenduoju nusipirkti dėklą ir tinkamą maitinimo adapterį. Norėdami tai padaryti, jums reikia:

- Raspberry Pi 2 arba 3

- Jūsų mėgstamas atvejis

- Tinkamas maitinimo adapteris

- Tinklo kabelis

1 žingsnis: Pasirinkite savo VPN paslaugą

Svarbus dalykas renkantis VPN paslaugą yra tai, kad ji atitinka jūsų reikalavimus. Šiam naudojimo atvejui man reikėjo VPN paslaugos su Švedijos išėjimo tašku, tai yra svarbiausia, nes man reikia, kad švediškos paslaugos būtų įtikintos, jog esu Švedijoje. Per daugelį metų aš naudoju keletą skirtingų tiekėjų, o toliau pateikiami dalykai, į kuriuos galvoju, pasirinkdamas konkretaus naudojimo VPN tiekėją:

Nemokamas testas

Noriu nemokamo bandymo laikotarpio arba nedidelio kiekio bandymų duomenų, kad pajustumėte programinę įrangą ar programą. Be to, prieš sumokėdamas noriu išbandyti našumą ir bendrą patirtį. Taip pat malonu prieš pradedant mokėti patikrinti, ar mano idėja pasiteisins.

Privatumas

Jei įgyvendinimas yra susijęs su privatumu, tai tikrai svarbu, kas nurodyta privatumo politikoje. Taip pat svarbu, iš kurios šalies įmonė veikia ir kokie įstatymai saugo jūsų privatumą. Tikrai privatumui susirūpinę vartotojai turėtų pažvelgti į paslaugą, kurioje teigiama, kad nėra saugomi srauto žurnalai, ir, pavyzdžiui, leidžiama atlikti anoniminius mokėjimus per „Bitcoin“.

Leidžiamas eismas

Gali būti apribota, kokio tipo srautą jums bus leista vykdyti. Rimtesni tiekėjai dažniausiai blokuoja tarpusavio srautą. Taip siekiama ne tik išvengti teisinių problemų, bet ir išlaikyti visų naudotojų našumą. Yra daug gerų tiekėjų, kurie leidžia bendraamžiams ir vis tiek teikia aukštos kokybės paslaugas. Bet jei tai nėra jūsų pagrindinis atsigavimas, rekomenduoju pasirinkti paslaugą, kuri neleidžia bendraamžių.

Duomenų viršutinė riba

Niekada nesinaudokite paslauga, kuri saugo duomenų viršutinę ribą mokantiems vartotojams. Tai tiesiog pasibaigs blogiausiu įmanomu laiku, kaip ir jūsų telefono duomenys prieš pat juokingą vaizdo įrašo dalį!

Išvykimo šalys

Priklausomai nuo naudojimo atvejo, tai turi skirtingą reikšmę. Tokiam naudojimo atvejui kaip mano, kai turiu atsidurti konkrečioje šalyje, žinoma, tai turi būti sąraše. Man taip pat reikia leisti pasirinkti šalį, iš kurios išeinu. Yra paslaugų, kuriose negalite pasirinkti išvykimo šalies. Galite patekti į šalį, kurioje veikia blogi našumo ar privatumo įstatymai. Net jei jums nereikia konkrečios šalies, vis tiek turėtumėte pasirinkti paslaugą, kurioje būtų rodomos kelios skirtingos šalys, kad galėtumėte rasti gerą našumą.

Programinės įrangos tipas ir palaikymas

Tai yra viena iš pagrindinių priežasčių, kodėl man labiau patinka paslaugos su nemokamu testu. Yra tiek daug paslaugų teikėjų, turinčių blogos programinės įrangos, kurie yra klaidingi, nesaugūs arba tiesiog neveikia. Norėdami įdiegti „Raspberry Pi“, man reikia teikėjo, palaikančio „OpenVPN“.

Mano pasirinkimas

Šiam pastatymui aš nuėjau su „Tunnel Bear“. Siūlomas nemokamas testas iki 500 GB, kad galėčiau išbandyti, ar iš tikrųjų galiu transliuoti, kol nieko nemokėsiu. Jie įsikūrę Kanadoje, kuri, be Švedijos, turi griežčiausius privatumo įstatymus pasaulyje. Mokamos paslaugos duomenų apribojimų nėra, be to, man leidžiama vienu metu prijungti kelis įrenginius. Taigi mano telefono, planšetinio kompiuterio ir kompiuterio apsauga keliaujant nesaugiu „Wi -Fi“taip pat yra sutvarkyta. Išėjimo mazgas Švedijoje yra palaikomas, jis iš tikrųjų teikiamas per „Bahnhof“, kuris yra žinomas dėl stipraus privatumo Švedijoje. Mokamiems planams jie siūlo „OpenVPN“palaikymą. Jie nėra skirti nemokamam bandymui, tačiau pakako paleisti tai iš nešiojamojo kompiuterio, kad įsitikintumėte, jog srautinio perdavimo paslaugos veikia.

2 veiksmas: įdiekite „Raspberry Pi“

Tokiems diegimams naudoju „Raspbian Lite“operacinę sistemą. Kadangi man apskritai nereikia GUI. Naujausią leidimą galite gauti čia.

Aš naudoju „Win32DiskImager“, norėdamas įkelti.img failą į „Raspberry Pi“SD kortelę.

Kai „Raspberry Pi“paleidžiama, ieškau maršrutizatorių DHCP sąrašo, kad gaučiau IP adresą, tada prisijungsiu per SSH su „Putty“. Standartinis vartotojo vardas ir slaptažodis yra pi/avietė

Prisijungęs paleidžiu raspi-config įrankį, kad pakeisčiau pagrindinius nustatymus.

sudo raspi-config

Svarbiausi dalykai, kuriuos reikia pasirūpinti šioje konfigūracijoje, yra šie:

- Išplėskite failų sistemą

- Pakeisti slaptažodį

Jei norite, taip pat galite pakeisti „Raspberry Pi“pagrindinio kompiuterio pavadinimą. Mano DHCP nuoma yra labai ilga, o aš taip pat galiu rezervuoti konkretų adresą. Jei neturite tokios galimybės, turite sukonfigūruoti „Raspberry Pi“naudoti statinį IP adresą. Kadangi kiti įrenginiai tai naudos kaip numatytąjį šliuzą, svarbu, kad jis ir toliau naudotų tą patį IP adresą. Čia yra įrašas, kurį parašiau apie statinio IP nustatymą Raspbian Jessie.

Tada turime viską atnaujinti į naujausią versiją:

sudo apt-get updatesudo apt-get upgrade sudo apt-get dist-upgrade

3 veiksmas: įdiekite „OpenVPN“

Dabar turime įdiegti „OpenVPN“„Raspberry Pi“.

sudo apt-get įdiegti openvpn

Tada turime įsitikinti, kad paslauga pradedama tinkamai.

sudo systemctl įgalina „openvpn“

Kai diegimas bus baigtas, į dėžutę turime nukopijuoti „OpenVPN“konfigūracijos failus ir sertifikatus. Tai jums suteiks jūsų VPN teikėjas. Mano atveju, naudodamas „TunnelBear“, ten radau tinklaraščio įrašą apie „Linux“palaikymą. Tame puslapyje yra nuoroda į ZIP failą, kuriame yra viskas, ko mums reikia.

Faile yra kiekvienos šalies, į kurią galite tuneliuoti, sertifikatų failai ir.opvn konfigūracijos failas. Jums reikia visų jūsų pasirinktos šalies, mano atveju, Švedijos, sertifikatų failų ir.opvn konfigūracijos failo. Išpakuokite reikiamus failus ir naudokite WinCP failų įkėlimui į „Raspberry Pi“. Tas pats vartotojo vardas/slaptažodis, kuris buvo naudojamas SSH, pateks į/home/pi, tiesiog nuleiskite failus.

Tada grįžtame į SSH terminalą ir perkeliame failus į aplanką „OpenVPN“. Pirma komanda yra tik įsitikinti, kad esame aplanke /home /pi.

cd /home /pi

sudo mv */etc/openvpn/

Dabar turime atlikti kai kuriuos failų pakeitimus. Pirmiausia turime pervardyti konfigūracijos failą iš.ovpn į.conf. Bet koks failas, kuris baigiasi.conf aplanke /etc /openvpn, bus automatiškai paleistas paleidus „OpenVPN“demoną. Pirmiausia turime patekti į tą katalogą.

cd /etc /openvpn

Tada pakeičiame konfigūracijos failo pavadinimą. Galite jį pavadinti bet kuo, jei jis baigiasi.conf. Man labiau patinka naudoti failų pavadinimus be tuščių tarpų, šiuo atveju aš einu su swe.conf.

sudo mv *.ovpn swe.conf

Tada mums reikia autentifikavimo failo, kuriame yra vartotojo vardas ir slaptažodis, naudojami VPN tuneliui. Atidarykite teksto rengyklę ir atskirose eilutėse įrašykite vartotojo vardą ir slaptažodį. Šį failą vadinsime auth.txt.

sudo nano auth.txt

Turinys turėtų būti panašus į šį pavyzdį:

Vartotojo vardas

Slaptažodis

Tada naudokite CTRL + O, kad rašytumėte į failą, ir CTRL + X, kad išeitumėte iš nano teksto redaktoriaus. Taip pat turime apsaugoti auth.txt failą, kuriame yra mūsų prisijungimo duomenys.

sudo chmod 600 /etc/openvpn/auth.txt

Tada turime redaguoti konfigūracijos failą, kad įsitikintume, jog visi keliai yra teisingi, ir pridėti nuorodą į naujai sukurtą auth.txt failą.

sudo nano swe.conf

Eilutės, kurias reikia pakeisti, yra tos, kurios nurodo kitus failus, jos turi būti absoliutūs keliai. Šiame pavyzdyje mes ieškome:

ca CACertificate.crt

cert UserCertificate.crt raktas PrivateKey.key

Mes pakeičiame juos absoliučiais keliais taip:

ca /etc/openvpn/CACertificate.crt

cert /etc/openvpn/UserCertificate.crt raktas /etc/openvpn/PrivateKey.key

Tada failo pabaigoje pridedame nuorodą į failą auth.txt, pavyzdžiui:

auth-user-pass /etc/openvpn/auth.txt

Dar kartą naudojame CTRL + O failui išsaugoti, tada CTRL + X, kad išeitume iš „nano“. Dabar galime iš naujo paleisti „OpenVPN“demoną ir pamatyti, kad tunelis veikia.

sudo paslauga openvpn iš naujo

Jei vykdote komandą ifconfig, turėtumėte pamatyti ir tun0 adapterį, be savo eth0 ir lo adapterių, jei tunelis yra aukštyn. Taip pat galite paleisti šią komandą, kad patikrintumėte savo viešąjį IP:

wget https://ipinfo.io/ip -qO -

Jei kyla problemų iškėlus tunelį, pirmiausia pabandykite iš naujo paleisti „Raspberry Pi“ir tada dar kartą patikrinkite, ar nėra klaidų.

4 žingsnis: nustatykite maršrutą

Dabar turime įgalinti IP persiuntimą. Tai leidžia tinklo srautui patekti iš vienos iš tinklo sąsajų ir iš kitos. Iš esmės sukuriamas maršrutizatorius.

sudo /bin /su -c "echo -e '\ n#Įgalinti IP maršrutizavimą / nnet.ipv4.ip_forward = 1'> /etc/sysctl.conf"

Jei paleisite sudo sysctl -p, tai turėtų būti rodoma ekrane:

net.ipv4.ip_forward = 1

Dabar maršrutas įjungtas ir eismas gali vykti per „Raspberry Pi“, per tunelį ir internete.

5 veiksmas: nustatykite užkardą ir NAT

Kadangi viduje turėsime kelis klientus, kurie prisijungs prie interneto per vieną viešą IP adresą, turime naudoti NAT. Tai reiškia tinklo adresų vertimą ir stebės, kuris klientas paprašė kokio srauto, kai informacija grįš per tunelį. Taip pat turime nustatyti tam tikrą saugumą aplink „Raspberry Pi“ir tunelį.

sudo iptables -t nat -A POSTROUTING -o tun0 -j MASQUERADE

Įgalinamas NAT.

sudo iptables -A FORWARD -i eth0 -o tun0 -j ACCEPT

Leidžiant bet kokiam srautui iš eth0 (vidinis) eiti per tun0 (tunelį).

Sudo iptables

Leisti srautui iš tun0 (tunelio) grįžti per eth0 (vidinis). Kadangi nurodome būseną SUSIJĘS, ĮSTEIGTA, ji apsiribos ryšiu, inicijuotu iš vidinio tinklo. Blokuojamas išorinis srautas bandant užmegzti naują ryšį.

sudo iptables -A INPUT -i lo -j ACCEPT

Leisti „Raspberry Pi“grįžtamąjį srautą.

sudo iptables -A INPUT -i eth0 -p icmp -j ACCEPT

Leidimas kompiuteriams vietiniame tinkle pinguoti „Raspberry Pi“.

sudo iptables -A INPUT -i eth0 -p tcp --port 22 -j ACCEPT

SSH leidimas iš vidinio tinklo.

Sudo iptables

Leidžiama grįžti visam „Raspberry Pi“inicijuotam eismui. Tai tas pats valstybės vadovas, kaip ir anksčiau.

sudo iptables -P FORWARD DROP

sudo iptables -P INPUT DROP sudo iptables -L

Jei srautas neatitinka nė vienos iš nurodytų taisyklių, jis bus nutrauktas.

sudo apt-get install iptables-persistent

sudo systemctl įgalina nuolatinį netfilter

Pirmoje eilutėje įdiegta kodo ramybė, dėl kurios ką tik sukurtos „iptable“taisyklės išlieka nuolatinės tarp perkrovimų. Antrasis išsaugo taisykles jums jas pakeitus. Šį kartą pakanka paleisti pirmąjį. Jei pakeisite taisykles, paleiskite antrąją, kad išsaugotumėte. „Iptable“taisyklės įsigalioja vos jas pridėjus, jei sujaukiate ir prarandate prieigą, tiesiog paleiskite iš naujo, o dar neišsaugotos bus grąžintos.

6 žingsnis: Išvada

Dabar galite naudoti šį tunelį iš bet kurio to paties tinklo įrenginio ar kompiuterio. Tiesiog pakeiskite numatytąjį šliuzą į bet kurį „Raspberry Pi“IP adresą. Mano atveju abu mano „Kodi“žiniasklaidos centrai (vienas miegamasis ir viena svetainė) naudoja šį ryšį, kad galėčiau transliuoti savo švediškus grojimo kanalus. Žinoma, yra ir kitų dalykų, kuriuos taip pat galite naudoti.

Tiesiog nepamirškite, kad priklausomai nuo pasirinkto VPN tiekėjo ir jūsų interneto ryšio greičio gali veikti lėtai.

Jei turite klausimų ar norite, kad ką nors paaiškintų, praneškite man komentaruose! Norėdami gauti daugiau techninių pranešimų, apsilankykite mano tinklaraštyje „Hackviking“!

Rekomenduojamas:

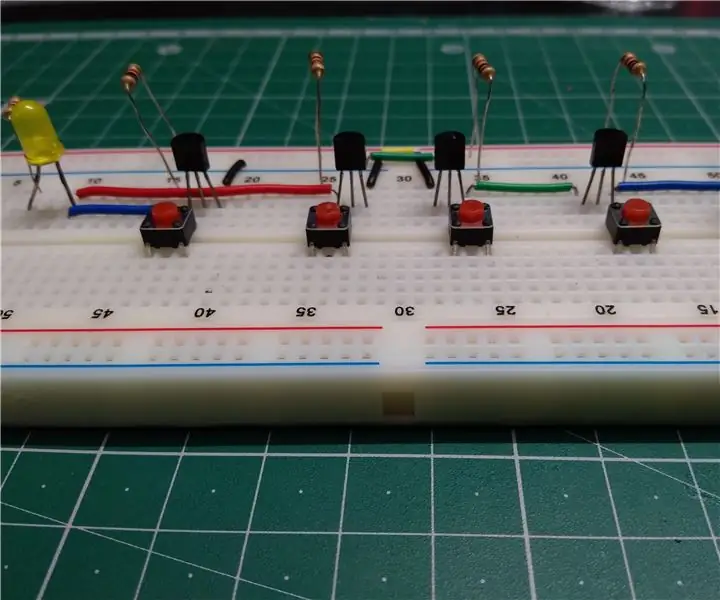

Loginiai vartai naudojant tranzistorių: 3 žingsniai

Loginiai vartai naudojant tranzistorių: loginiai vartai yra pagrindiniai bet kurios skaitmeninės sistemos elementai

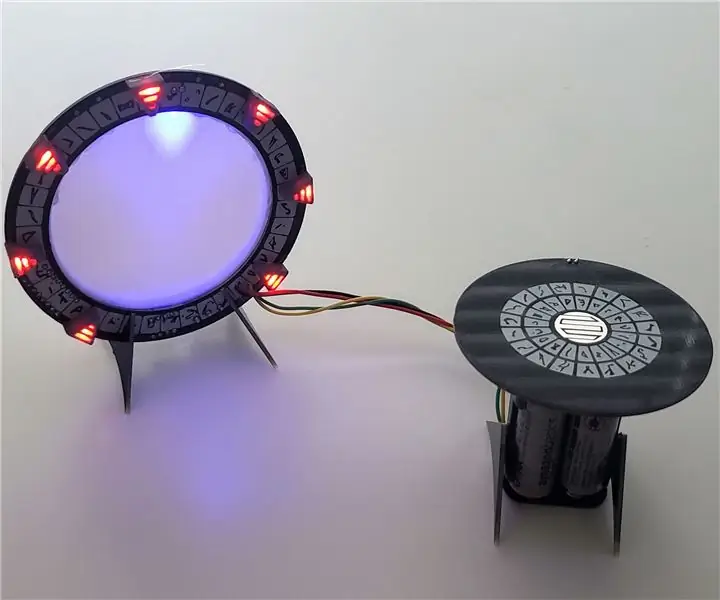

Žvaigždžių vartai jūsų darbalaukiui - PCB dizainas: 6 žingsniai (su paveikslėliais)

Žvaigždžių vartai jūsų darbalaukiui - PCB dizainas: Jei jums patinka šis projektas, apsvarstykite galimybę balsuoti už jį PCB konkurse (puslapio apačioje)! „Stargate SG -1“yra mano mėgstamiausia visų laikų televizijos laida - taškas. Per pastaruosius porą mėnesių privertiau savo merginą žiūrėti žiūrėti

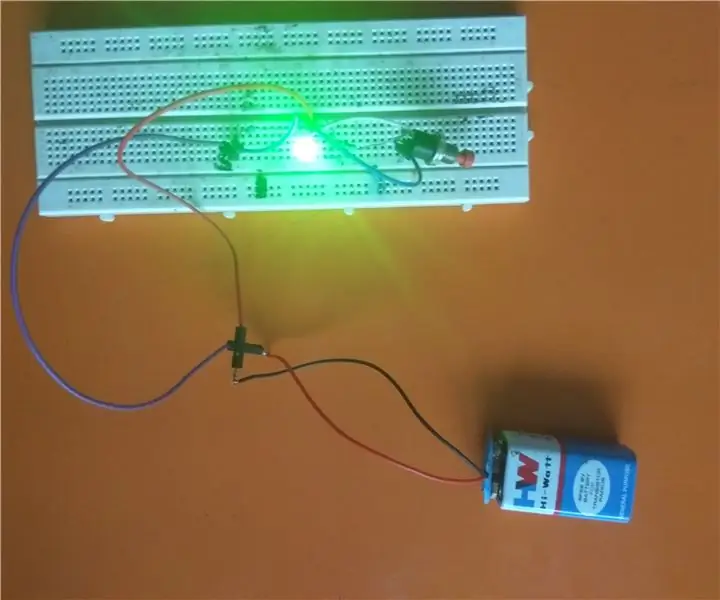

NE vartai naudojant tranzistorių: 3 žingsniai

NE vartai naudojant tranzistorių: NE vartų loginė grandinė yra svarbi bet kuriai jutikliu pagrįstai sistemai. Iš esmės mes jį konstruojame naudodami mikrovaldiklį. bet čia aš naudoju tranzistorių ir jungiklį. Taigi atlikime šiuos veiksmus ir pritaikykime šią techniką, kad gautume apverstą išvestį. Tai bus

15 $ LoRa vartai/mazgas ESP8266 Sukurkite PCB 3cmX8cm Dydis: 6 žingsniai

15 $ LoRa vartai/mazgas ESP8266 Sukurkite PCB 3cmX8cm Dydis: Ei, kas vyksta, vaikinai? Akarsh čia iš CETech. Šiandien mes ketiname sukurti projektą, kuris yra paprastas „LoRa“mazgas ir jūs netgi galite jį naudoti kaip vieno kanalo šliuzą. Čia mano naudojamas mikrovaldiklis yra ESP8266, prijungtas prie „LoRa“plokščių

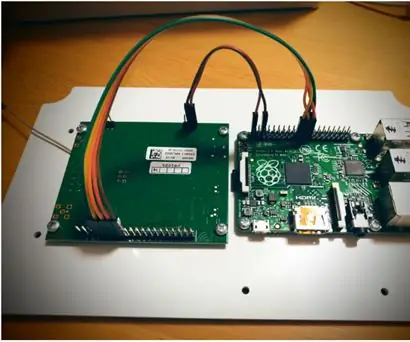

Raspberry Pi LoRaWAN vartai: 3 žingsniai

Raspberry Pi LoRaWAN vartai: Šis projektas yra Raspberry PI iC880a-spi LoRaWAN vartai. Jis buvo sudarytas naudojant įvairias kitas vadovėlius internete ir apima geriausią ir tai, kas šiuo metu veikia iš šių vadovėlių ir yra nuoroda. Vartai