Turinys:

- Autorius John Day day@howwhatproduce.com.

- Public 2024-01-30 10:47.

- Paskutinį kartą keistas 2025-01-23 14:59.

Šios instrukcijos tikslas yra parodyti, kaip automatiškai ir saugiai prisijungti iš „Raspberry Pi“prie nuotolinio debesies serverio (ir atvirkščiai), kad būtų galima atlikti atsarginių kopijų kūrimą ir atnaujinimą ir pan. Norėdami tai padaryti, naudokite SSH raktų poras, kurios išvengti poreikio prisiminti slaptažodžius ir suteikti saugesnį ryšį.

(CAVEAT - nebandykite to daryti, jei nesate kompetentingi konfigūruoti „Linux“leidimus, kitaip padarysite savo sistemas labiau pažeidžiamas įsilaužėlių atakų.)

Reikalavimai

1. Raspberry Pi su komandinės eilutės sąsaja (CLI), kaip matytumėte „Putty“.

2. Prieiga prie nuotolinio debesų serverio, kurį prižiūri, tarkim, OVH arba „DigitalOcean“, su CLI.

3. „Windows“nešiojamasis kompiuteris arba kompiuteris su įdiegtais „Putty“ir „PuttyGen“.

Prielaidos

1. Jūs turite tam tikrų žinių apie „Linux“komandas

2. Prie savo nuotolinio serverio galite prisijungti naudodami įprastus rankinius procesus, pvz. FTP.

3. „Windows“kompiuteryje turėsite iš anksto įdiegtą „PuttyGen“

Žingsniai

Apibendrinant, - žr. 1 pav

a) „Windows“kompiuteryje sukurkite privatų PPK failą naudodami „PuttyGen“

b) „Windows“kompiuteryje sukurkite viešą PPK failą naudodami „PuttyGen“(tai atliekama automatiškai, atliekant a veiksmą)

b) „Windows“kompiuteryje nukopijuokite viešąjį raktą iš „Windows“kompiuterio į nuotolinį debesies serverį

d) „Windows“kompiuteryje konvertuokite privatų PPK failą į „OpenSSH“raktą naudodami „PuttyGen“

e) Nukopijuokite „OpenSSH“raktą iš „Windows“kompiuterio į „Raspberry Pi“

f) Išbandykite prieigą ir failų perkėlimą iš „Raspberry Pi“į nuotolinį serverį

1 veiksmas: A) sukurkite privatų PPK failą, B) sukurkite viešąjį raktą ir C) nukopijuokite jį į nuotolinį serverį

Norėdami sukurti privatų PPK failą, „Windows“kompiuteryje atidarykite „PuttyGen“. „PuttyGen“galite pasiekti dešiniuoju pelės klavišu spustelėdami glaisto piktogramą „Windows“užduočių juostoje. „PuttyGen“meniu pasirinkite raktą, tada sugeneruokite raktų porą, pasirinkite parinktį SSH2 -RSA raktas. Kai būsite kuriami privatus raktas, būsite paraginti nustatyti slaptafrazę, o jei nustatysite slaptafrazę, būsite paprašyti jos atlikti būsimų operacijų metu. Išsaugokite privatų raktą kur nors saugiai savo „Windows“kompiuteryje. Tada lango srityje pamatysite viešąjį raktą, kaip parodyta 2 paveiksle.

Tada perkelsime viešąjį raktą į nuotolinį debesies serverį. Atidarykite „Putty“seansą nuotoliniame debesies serveryje naudodami „Putty“. Tarkime, kad esate prisijungę kaip remoteuser1, tada atlikite šiuos veiksmus nuotolinio debesies serverio CLI

cd /home /remoteuser1 (jei dar nėra) mkdir.ssh

nano.ssh/Author_keys (pamatysite tuščią ekraną - įklijuokite 2 paveiksle pavaizduotą viešąjį raktą, tada išsaugokite ir uždarykite šį failą)

chmod 0700.ssh

chmod 0600 /home/remoteuser1/.ssh/authorized_keys

2 veiksmas: D) Konvertuokite privatų PPK failą į „OpenSSH“raktą ir E) Nukopijuokite jį į „Raspberry Pi“

Norėdami konvertuoti privatų raktą į „OpenSSH“, atidarykite „PuttyGen“, tada atidarykite anksčiau sukurtą privatų raktą - eikite į meniu Konversijos, tada pasirinkite Eksportuoti „OpenSSH“raktą - įsitikinkite, kad jūsų sukurtas failas turi failo tipą.key. Saugiai kur nors išsaugokite, tada atidarykite glaistymo sesiją, kad prisijungtumėte prie „Raspberry Pi“. Nukopijuokite rakto failą į vartotojo abonemento, kurį naudojote prisijungdami prie „Raspberry Pi“, „Raspberry Pi“namų katalogą. Tarkime, kad raktas vadinamas pitobot.key, tada atlikite šiuos veiksmus:

cd /home /pi

sudo mv pitobot.key/home/pi/

sudo chmod 600 pitobot.key

Dabar esate pasirengęs išbandyti, ar jūsų diegimas buvo sėkmingas - vėl tai daroma iš „Pi“. Atminkite, kad „remoteuser1“yra nuotolinio debesies serverio paskyra, kurios namų kataloge išsaugojote viešąjį raktą, o „ipaddress“yra nuotolinio debesies serverio „ipaddress“.

Pirmiausia iš „Raspberry Pi“prisijunkime prie nuotolinio debesų serverio naudodami „Putty“. Raspberry PI CLI įveskite šias komandas. (Jei kurdami privatų raktą nustatėte slaptafrazę, dabar jūsų bus paprašyta.)

sudo ssh -i /home/pi/pitobot.key remoteuser1@ipaddress

Taip prisijungsite prie nuotolinio debesies serverio CLI, esančio „remoteuser1“pagrindiniame kataloge. Įvesdami 'exit; grįšite į savo Raspberry Pi CLI.

Tada pabandykite perkelti failus iš nuotolinio debesies serverio į „Raspberry Pi“. Naudokite šias komandas: (Vėlgi, jei kurdami privatų raktą nustatėte slaptafrazę, dabar jūsų bus paprašyta.)

sudo scp -i /home/pi/pitobot.key remoteuser1@ipaddress: //var/www/html/*.*/home/pi/

Taip visi failai bus perkelti iš/var/www/html/aplanko nuotoliniame serveryje į/home/pi/aplanką jūsų Raspberry Pi. (Dvitaškis yra labai svarbus) Žinoma, galite pakeisti komandų tvarką ir perkelti failus iš „Pi“į nuotolinį serverį.

3 žingsnis: saugumo sumetimai

Nors SSH raktų poros metodas pagerina saugumą, apsvarstykite šiuos dalykus:

1. Įjungę SSH raktų poras, turėtumėte apsvarstyti galimybę panaikinti galimybę vartotojams tiesiogiai prisijungti prie nuotolinio serverio (Taip pat galite pasiekti savo serverius naudodami raktų poras „Putty on Windows“, naudodami tą pačią raktų porą, taip pat galite apsvarstyti galimybę išjungti taip pat prisijunkite prie „Pi“). Būkite atsargūs, jei nuspręsite tai padaryti, ir nesiimkite didelio sprogimo. Norėdami tai padaryti, turite išjungti keletą konfigūracijų ssh konfigūracijos faile. Būkite labai atsargūs tai darydami. Komandos yra

nano/etc/ssh/sshd_config

Ir faile atlikite šiuos pakeitimus

„PasswordAuthentication“Nr

Naudokite PAM Nr

Išsaugokite, išeikite, tada iš naujo paleiskite SSH, naudodamiesi systemctl restart ssh (tai taikoma „Debian“. Skirtinguose „Linux“versijose gali skirtis)

2) Saugokite visus raktus, kitaip rizikuojate pažeisti duomenis arba neturite prieigos prie savo serverių. Rekomenduoju juos laikyti saugioje saugykloje, pvz., Bitwarden.com, ir apriboti prieigą prie jos pagal prieigos kontrolės politiką.

3) Slaptažodžio naudojimas pagerina saugumą, tačiau gali apsunkinti „cron“užduočių ir pan. Automatizavimą. Sprendimas naudoti šią ir kitas funkcijas turėtų būti priimtas įvertinus riziką, pavyzdžiui, jei tvarkote asmens duomenis, jums reikia didesnės / proporcingos kontrolės.

Rekomenduojamas:

„HackerBox 0057“: saugus režimas: 9 žingsniai

„HackerBox 0057“: saugus režimas: sveikiname „HackerBox“įsilaužėlius visame pasaulyje! „HackerBox 0057“į jūsų namų laboratoriją atneša „IoT“, „Wireless“, „Lockpicking“ir, žinoma, „Hardware Hacking“kaimą. Mes ištirsime mikrovaldiklių programavimą, interneto „Wi-Fi“galimybes, „Bluetooth“

Nuotolinis priėjimas prie „Raspberry Pi“: SSH, „Dekstop“ir FTP: 4 veiksmai

Nuotolinis priėjimas prie „Raspberry Pi“: SSH, „Dekstop“ir FTP: Šiame įraše apžvelgsime 3 skirtingus metodus, kuriais galite nuotoliniu būdu pasiekti „Raspberry Pi“, kad būtų šiek tiek lengviau dirbti su juo. Pirmasis yra SSH, kuris leis nuotoliniu būdu pasiekti terminalą. Antrasis yra remisija

Kaip pataisyti „Logitech X100“garsiakalbį, kai „Bluetooth“ryšys neveikia: 6 veiksmai

Kaip pataisyti „Logitech X100“garsiakalbį, kai „Bluetooth“ryšys neveikia: Kai mano „Bluetooth“garsiakalbis buvo numestas į vandenį, tai buvo pražūtinga, aš nebegalėjau klausytis muzikos duše. Įsivaizduokite, kad pabudę ryte 6:30 val. Nusiprausite karštu dušu su mėgstamomis melodijomis. Dabar įsivaizduokite, kad turite pabusti

Kaip atlikti analoginius „Raspberry Pi“rodmenis: 5 žingsniai

Kaip atlikti analoginius rodmenis „Raspberry Pi“: Sveiki visi! Šioje pamokoje aš jums parodysiu, kaip mes galime tiesiogiai užfiksuoti analogines vertes naudodami „Raspberry Pi“. Kaip visi žinome, „Raspberry Pi“yra gana galingas mini kompiuterio modulis, populiarus tarp mėgėjų ir profesionalų

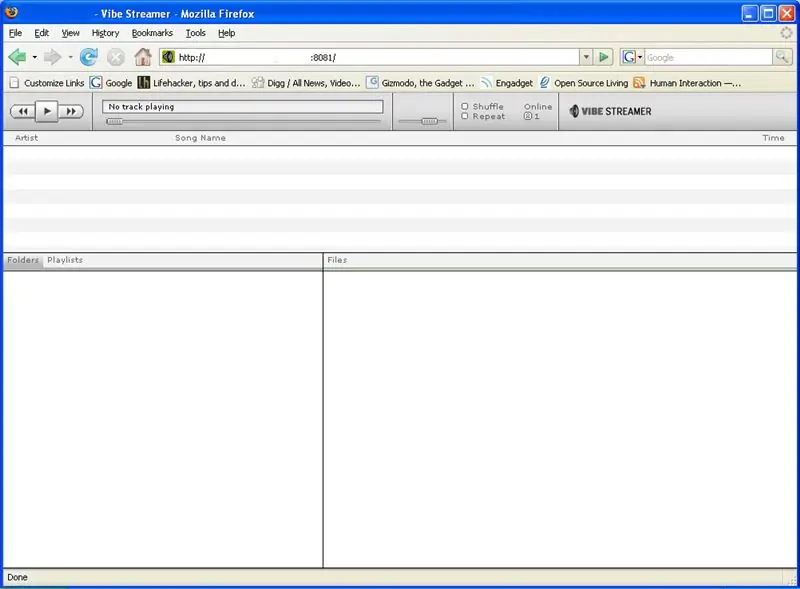

Žiūrėkite arba klausykitės savo žiniasklaidos bet kur, kai yra interneto ryšys: 5 veiksmai

Žiūrėkite arba klausykitės savo žiniasklaidos bet kur, kai yra interneto ryšys: ši pamoka parodys, kaip sukurti mp3 serverį ir svetainę, kurioje yra „Flash“vaizdo įrašų (FLV), panašių į tuos, kuriuos matote „Youtube.com“